Im Oktober 2024 wurde der neue Cybersecurity-Standard SEMI E191 veröffentlicht, der die bestehenden Normen E187 und E188 ergänzt. Im Gegensatz zu den älteren Standards, die eher allgemein gehalten sind und hauptsächlich von OEMs und Fabs erfüllt werden, gibt SEMI E191 klare Anweisungen. Damit können auch Softwareunternehmen Maschinenhersteller und Fabs gezielt unterstützen.

Die aktuelle Situation in der Semiconductor-Industrie

Produktionsanlagen in Halbleiterfabriken werden oft 20 bis 25 Jahre lang betrieben. In dieser Zeit überdauert ihre Lebensdauer die Innovationszyklen der Betriebssysteme deutlich. Viele dieser Maschinen arbeiten heute noch mit veralteten Betriebssystemen, die keine Sicherheitsupdates mehr erhalten. Dadurch steigt das Risiko für Malware-Angriffe.

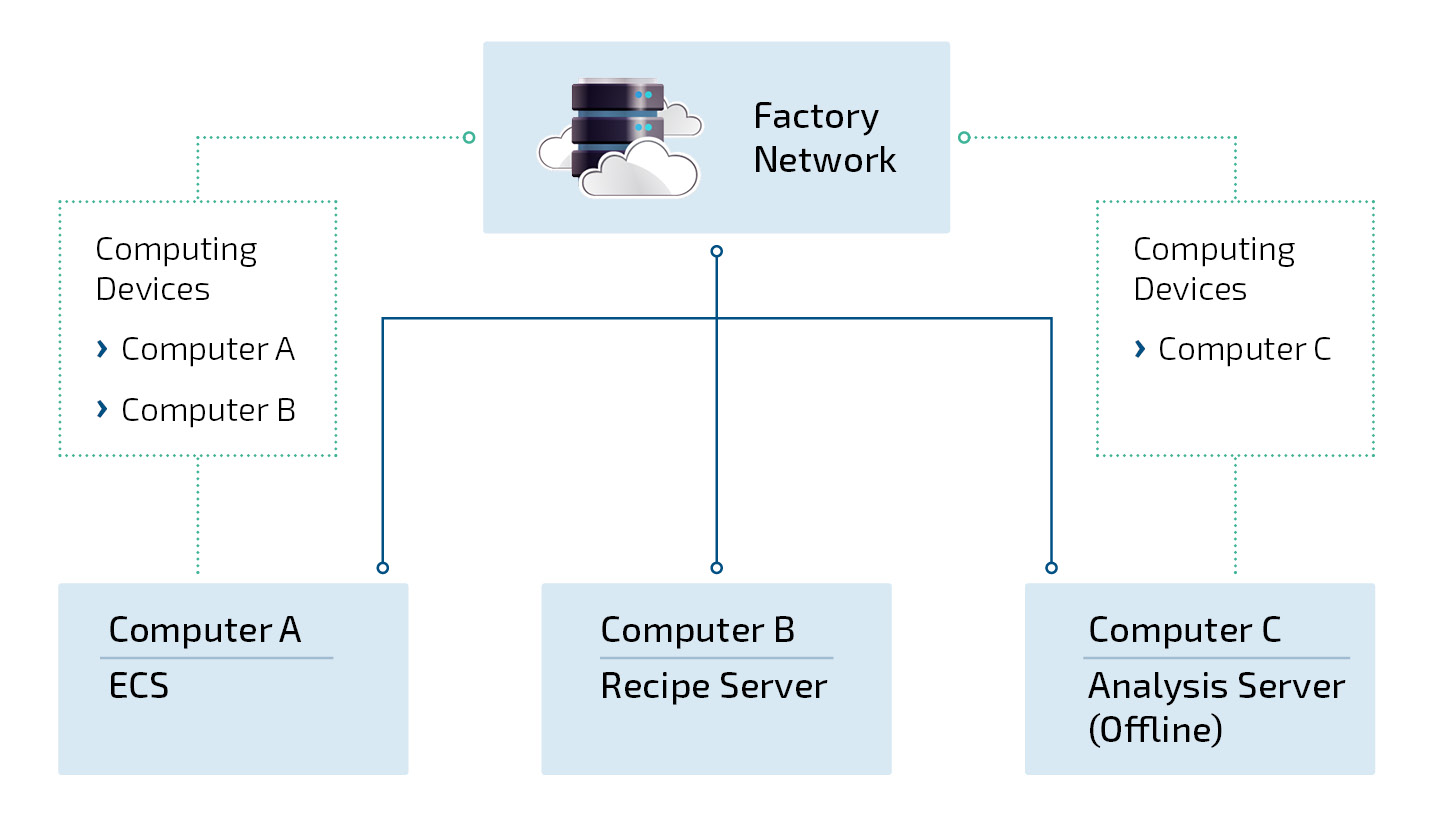

Auch wenn die Produktionsanlagen nicht direkt mit dem Internet verbunden sind, stehen sie über Netzwerke mit anderen Computern und Hostsystemen in Kontakt. Diese Verbindung ermöglicht eine automatisierte und effiziente Produktion, eröffnet aber gleichzeitig potenzielle Sicherheitslücken, die geschlossen werden müssen.

Die Herausforderung besteht darin, sich einen klaren Überblick über die aktuelle Situation zu verschaffen und strukturierte Informationen über alle IT-Komponenten („Computing Devices“) in der Fabrik zu sammeln. Dazu gehören Angaben zu Betriebssystemen, deren Versionen sowie zum Sicherheitsstatus.

Sobald diese Daten vorliegen, kann eine fundierte Risikobewertung durchgeführt werden. Sicherheitslücken an den Komponenten können gezielt mit Updates geschlossen oder, falls erforderlich, durch neue IT-Komponenten ersetzt werden. Dadurch wird eine reibungslose Produktion sichergestellt, mögliche Schäden werden verhindert, und geistiges Eigentum, Rezepturen sowie andere sensible Daten bleiben geschützt.

Welche Daten benötigt SEMI E191?

Der neue Cybersecurity-Standard SEMI E191 legt fest, welche grundlegenden Daten Maschinenbauer für jede IT-Komponente bereitstellen müssen, die mit dem Fabriknetzwerk verbunden ist. Diese Daten können vom Host jederzeit abgefragt werden. Falls nötig, lässt sich die Liste problemlos um weitere relevante Datenpunkte erweitern. So bleibt das System flexibel und anpassungsfähig an unterschiedliche Anforderungen.

| Informationen zum Betriebssystem | Beschreibung |

|---|---|

| ComputingDeviceIdentifier | Ein eindeutiger Wert für die Identifizierung der IT-Komponente, der vom Lieferanten der Produktionsanlage angegeben wird. Beispiele: Name der IT-Komponente, Seriennummer, Netzwerk-Hostname |

| OSManufacturer | Hersteller des Betriebssystems |

| OSName | Name des Betriebssystems |

| OSVersion | Details zur Version des Betriebssystems (wie vom Hersteller des Betriebssystems angegeben) |

| OSBuild | Betriebssystem Build Information – falls nicht vom Hersteller des Betriebssystems angegeben, ist dies ein leerer String |

Der Standard SEMI E191.1 wurde ebenfalls im Oktober 2024 veröffentlicht. Er erklärt, wie diese Sicherheitsdaten mit zwei neuen Statusvariablen bereitgestellt werden können. Dies erfolgt in Übereinstimmung mit SEMI E5 (SECS-II).

„Computing Devices“ – Welche IT-Komponenten sind gemeint?

Computing Devices (IT-Komponenten) sind, wie in SEMI E188 definiert, Geräte, die Softwareänderungen akzeptieren oder Software ausführen können, um bestimmte Aufgaben zu erledigen. Dazu gehören zum Beispiel Computer, die für den Betrieb von Anlagensteuerungen (ECS - Equipment Control Systems) genutzt werden, Analyseserver mit EDA-Schnittstellen oder speicherprogrammierbare Steuerungen (SPS). Auch Echtzeit-Betriebssysteme mit integrierten Hochleistungssensoren fallen in diese Kategorie.

Ausdrücklich ausgeschlossen sind IT-Komponenten, die ausschließlich an das interne Anlagennetzwerk angeschlossen sind oder von der Fabrik bereitgestellt werden, wie etwa Manufacturing Execution Systems (MES) oder Material Control Systems (MCS).

In einigen Fällen verlangt SEMI E191, dass IT-Komponenten nicht nur ihren eigenen Sicherheitsstatus kommunizieren, sondern auch Informationen anderer Komponenten weitergeben. Solche Komponenten fallen normalerweise nicht in den Geltungsbereich des Standards und können ihre Informationen zum Sicherheitsstatus somit nicht direkt an des Fabriknetzwerk kommunizieren. Im dargestellten Beispiel handelt es sich um einen Rezeptserver. Für die Richtigkeit und Aktualität dieser Daten ist der Anlagenlieferant verantwortlich.

Wie geht es weiter?

Cyber-Sicherheit ist ein wichtiges Thema, das schnell angegangen werden muss. Mit SEMI E191 wurde ein erster Schritt gemacht, um klare Maßnahmen zu definieren. Der Standard basiert auf der weit verbreiteten SECS-II-Kommunikation, die bereits von vielen Herstellern genutzt wird.

Jedoch verfügen nicht alle Produktionsanlagen über eine SEMI-konforme SECS/GEM-, GEM300- oder EDA-Schnittstelle. Um auch diese Anlagen einzubinden, entwickelt die CDS-Taskforce Lösungen, mit denen Cybersecurity-Statusinformationen standardisiert bereitgestellt werden können.

Zusätzlich sollen weitere Informationen wie Betriebssystem-Patches, Service Packs und installierte Komponenten berücksichtigt werden. Auf diese Weise können Fabriken IT-Komponenten mit bereits behobenen Sicherheitslücken erkennen und sich auf die wirklich kritischen Bereiche konzentrieren.

Sie möchten mehr zum SEMI Standard E191 erfahren und wie Sie Ihr Equipment dafür mit der passenden Software vorbereiten? Schreiben Sie uns direkt eine Nachricht und wir setzen uns umgehend mit Ihnen in Verbindung.